Una VPN (Virtual Private Network: red privada virtual) permite conectarse a una red privada a través de un acceso a Internet desde cualquier lugar del mundo.

Puede resultar muy útil para los usuarios de empresas que desean acceder de forma segura a los recursos internos de la empresa.

En este artàculo vamos a ver cómo usar los mismos usuarios de Active Directory para iniciar sesión en una VPN configurada en un router Cisco.

El escenario incluye un router Cisco 1801 en el que hay configurada una VPN de tipo Road Warrior y un servidor con sistema operativo Windows 2012 Server R2 en el que está activo el rol de controlador de dominio y de servidor Radius.

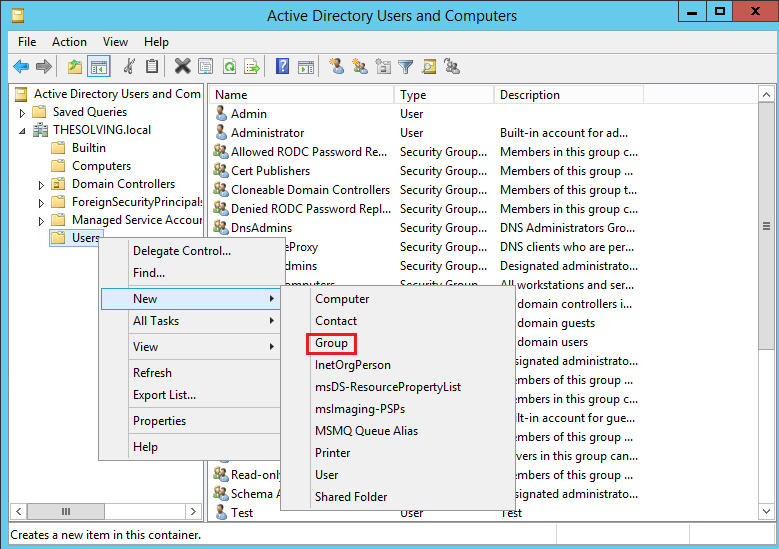

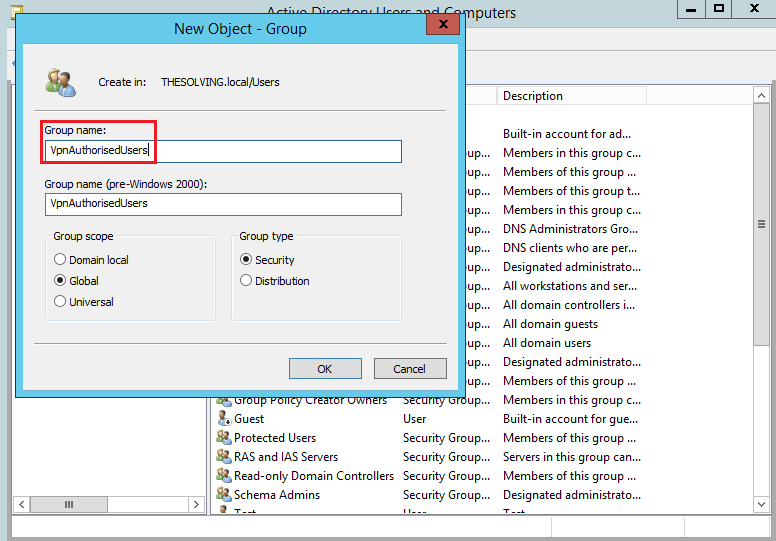

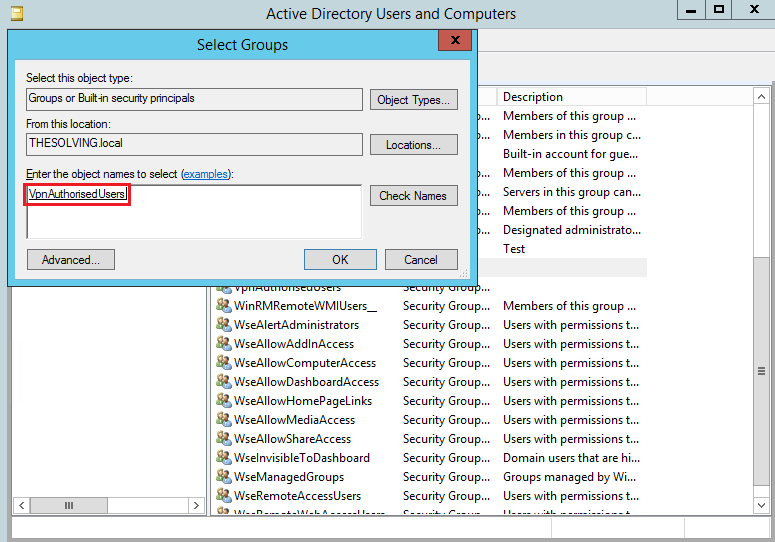

Para facilitar la administración de los usuarios autorizados a acceder mediante la VPN, crearemos un grupo dedicado en Active Directory, VpnAuthorizedUsers:

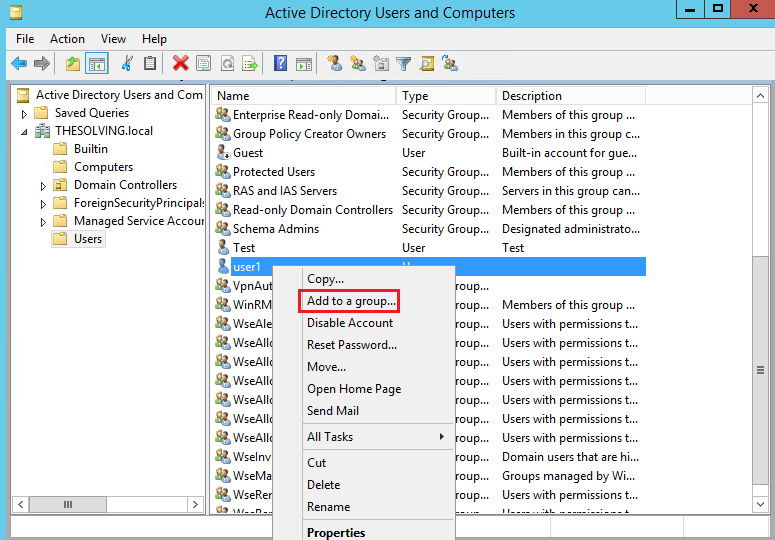

Asignad al grupo VpnAuthorizedUsers el usuario al que deseáis permitir el acceso mediante la VPN:

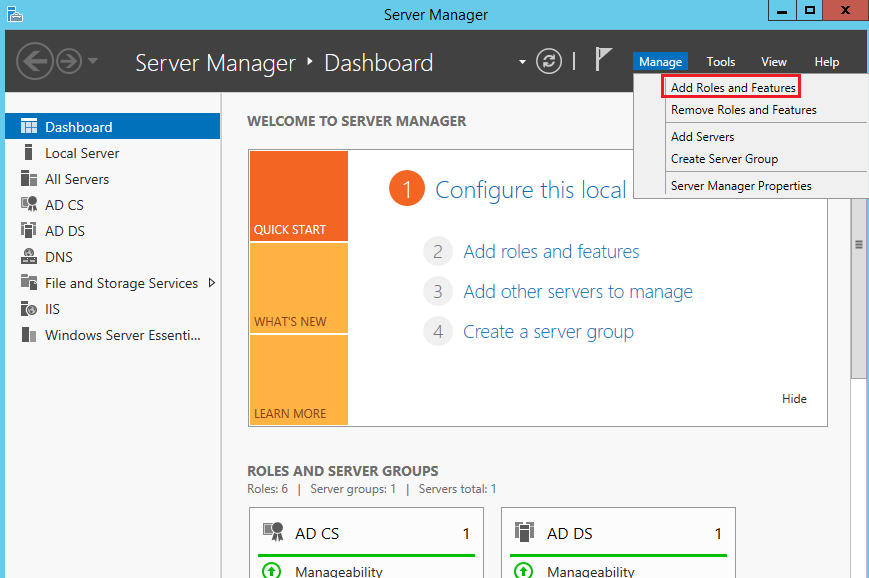

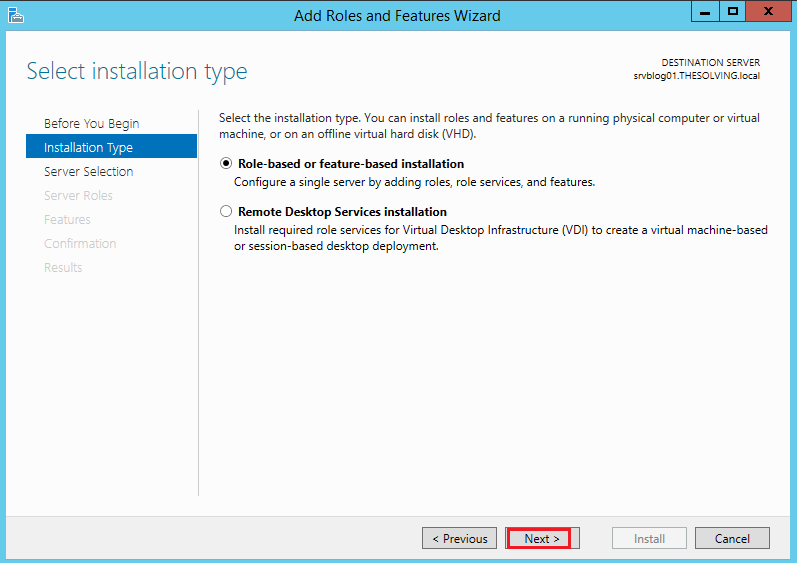

Abrid el Administrador del servidor en Windows Server 2012 R2 y seleccionad Agregar roles y caracteràsticas:

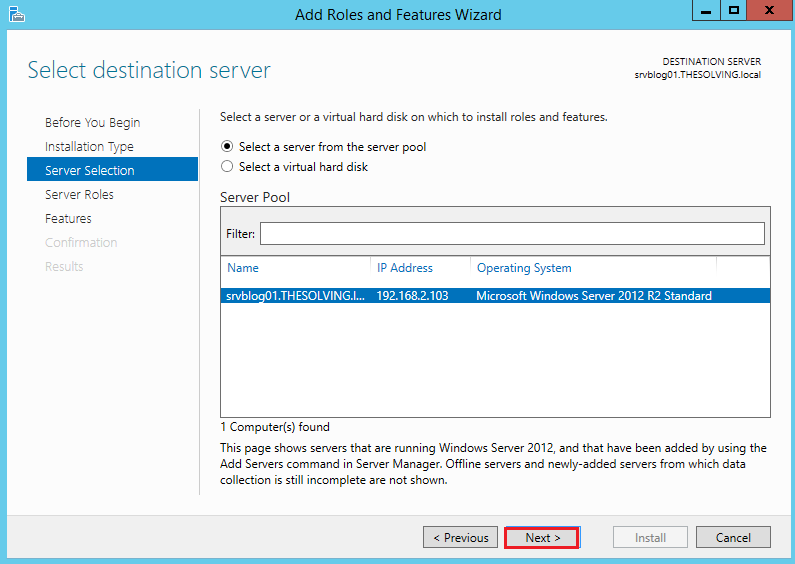

Seleccionad el servidor en el que queréis instalar el rol:

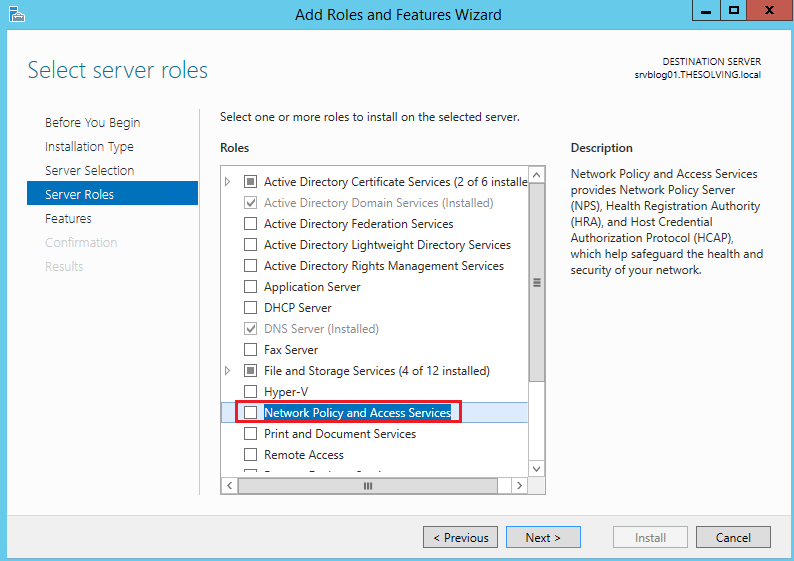

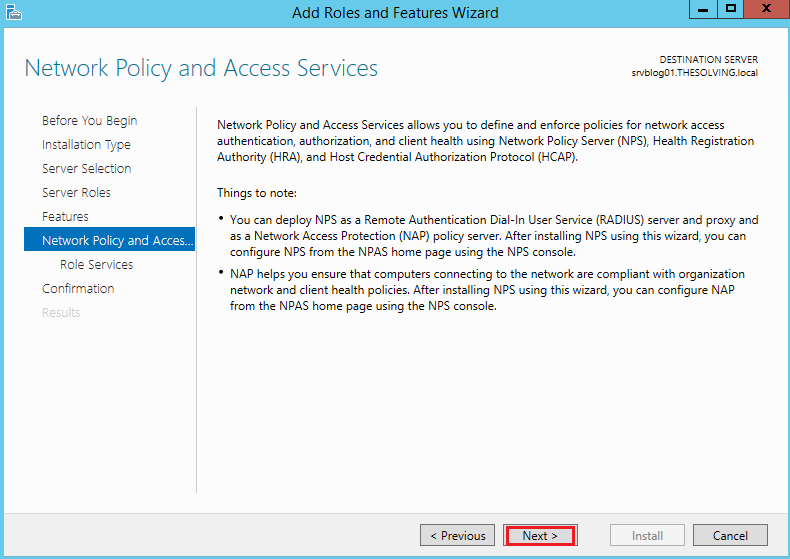

Seleccionad el rol Servicios de acceso y directivas de redes:

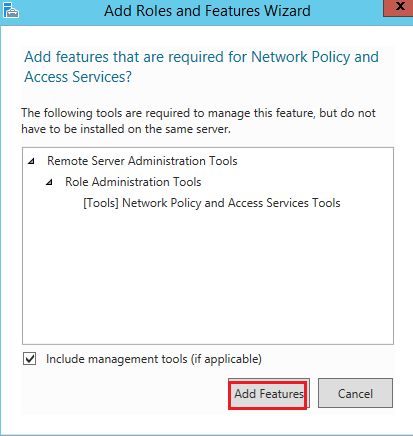

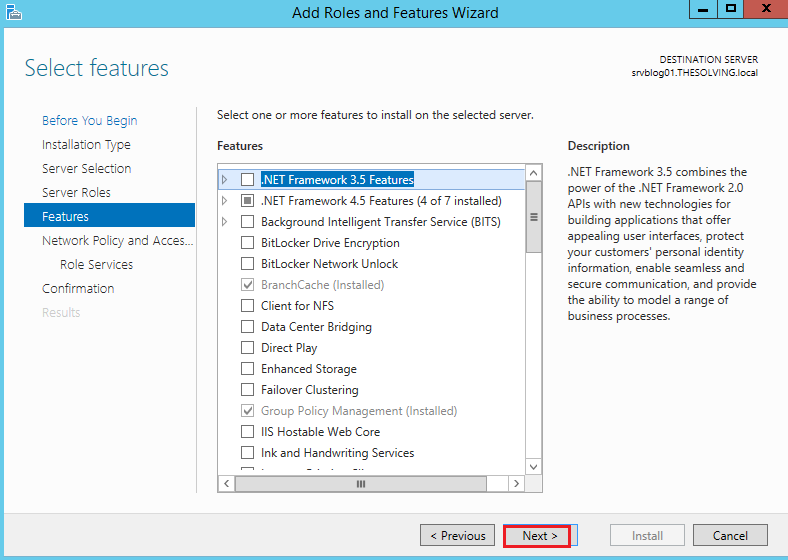

Continuad introduciendo las caracteràsticas requeridas:

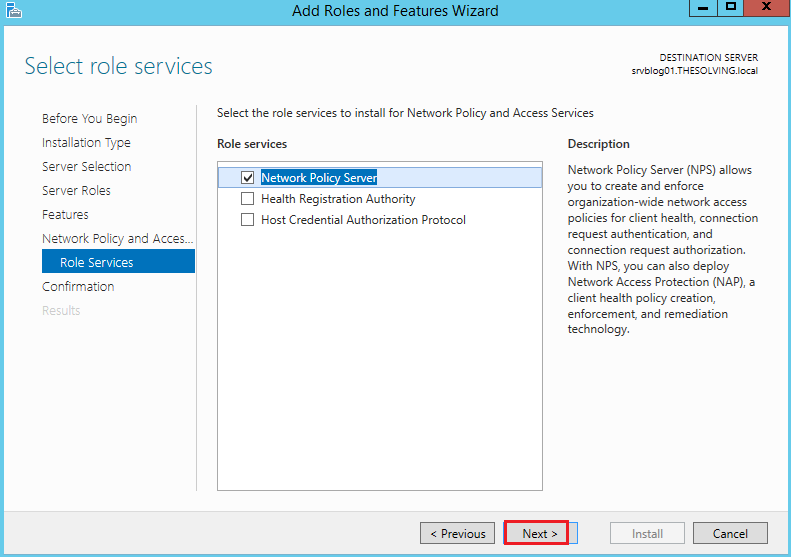

Seleccionad Servidor de directivas de redes:

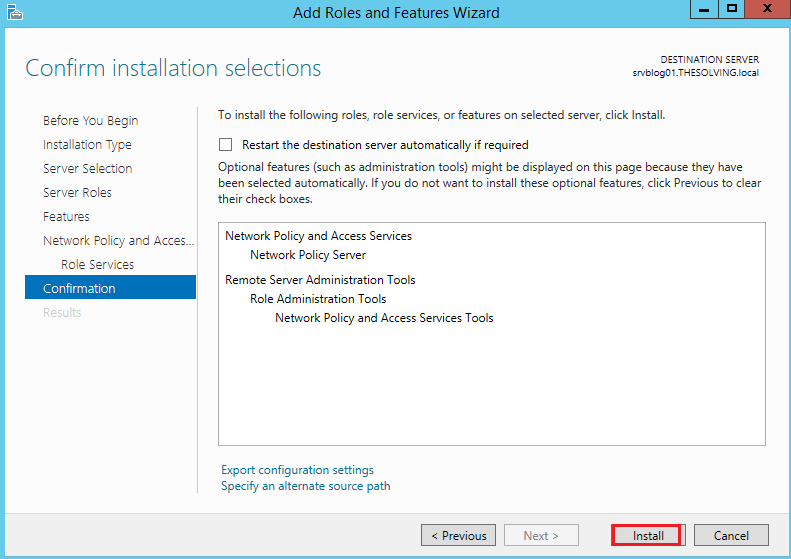

Pulsad Instalar para comenzar la instalación:

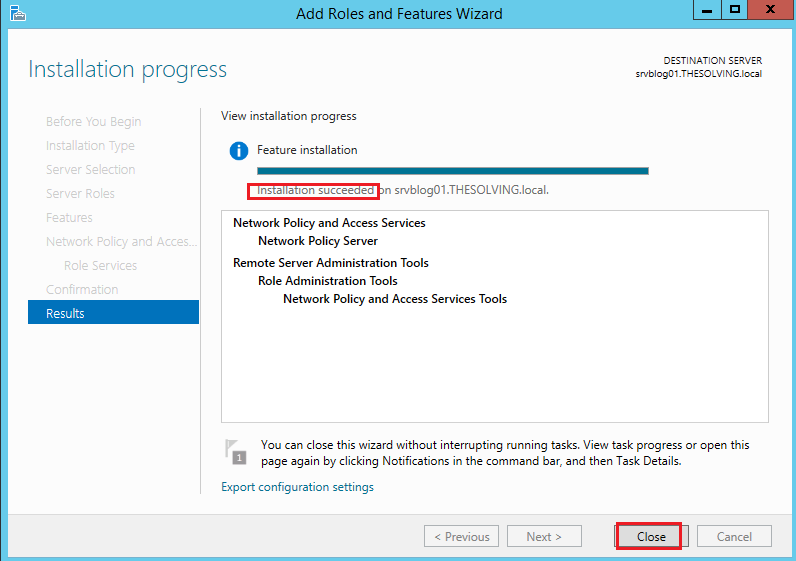

Una vez que aparece el texto resaltado, pulsad Cerrar para salir del asistente:

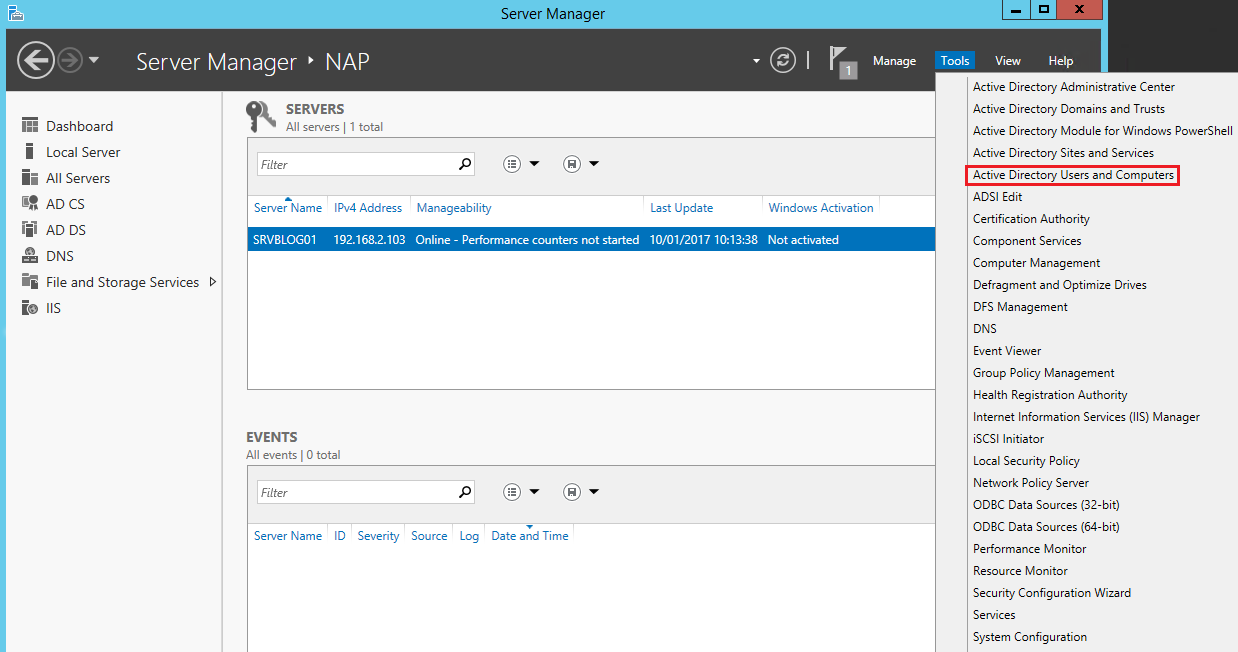

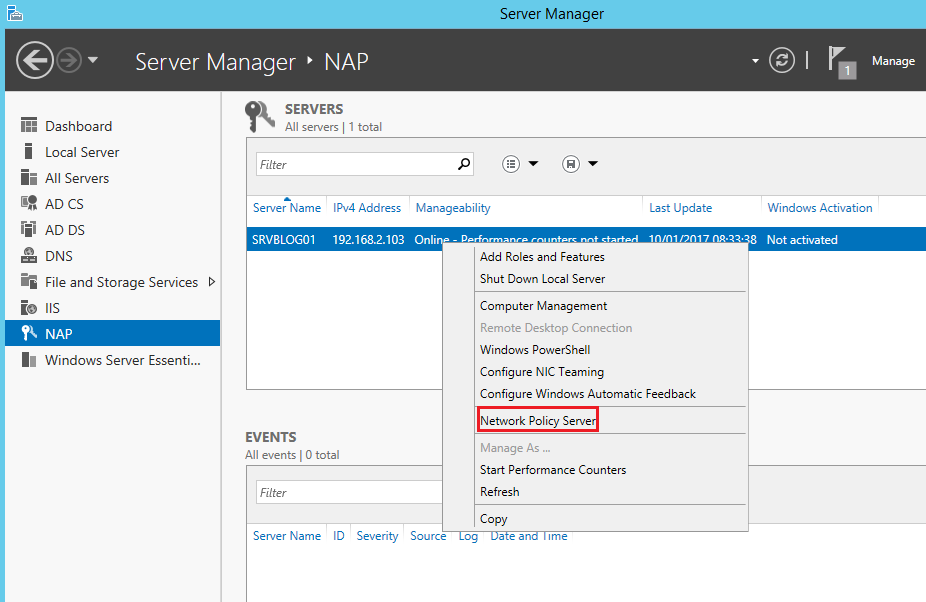

Seguid con la configuración del servidor Radius seleccionando NAP, a continuación, haced clic con el botón derecho en el nombre del servidor y pulsad en Servidor de directivas de redes:

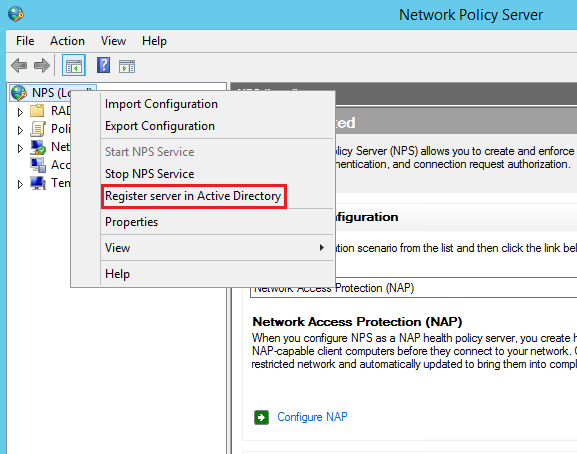

Haced clic con el botón derecho en NPS y seleccionad Registrar servidor en Active Directory:

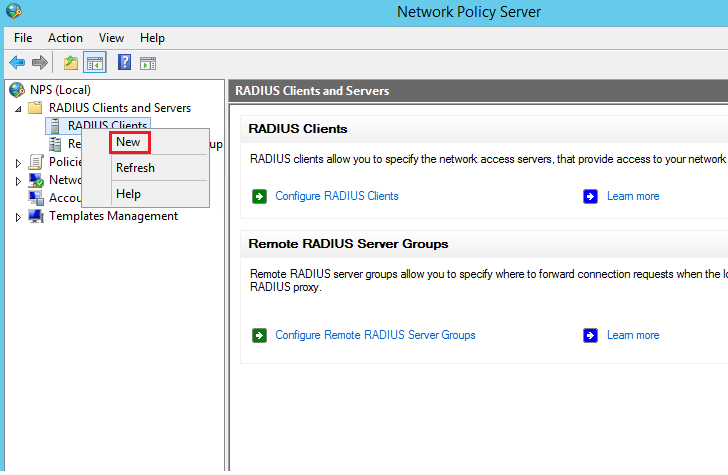

Expandid el menú Radius y haced clic con el botón derecho en Clientes RADIUS:

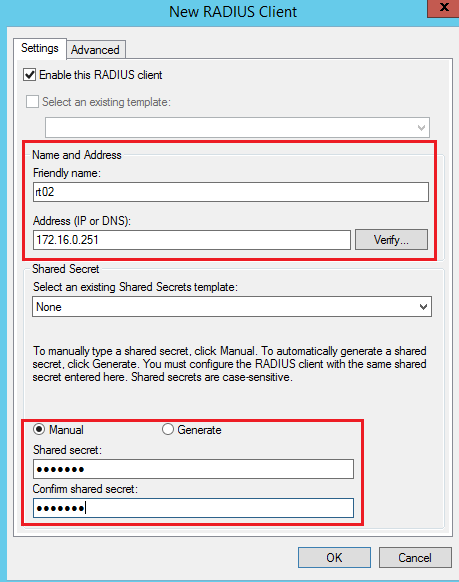

Indicad el nombre y la dirección IP del dispositivo que reenviará las solicitudes de autenticación a Radius, definid también una contraseña que autorice al dispositivo para conectarse al servidor Radius:

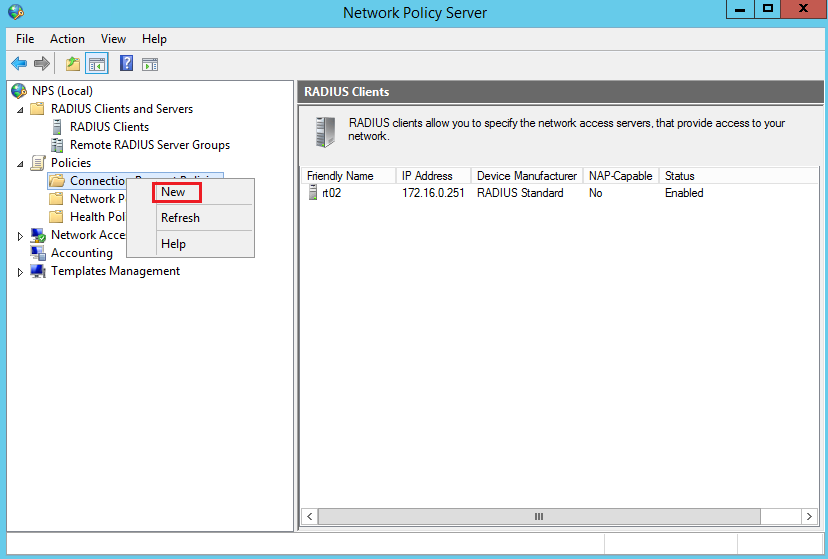

Expandid las Directivas y haced clic con el botón derecho en Directivas de solicitud de conexión:

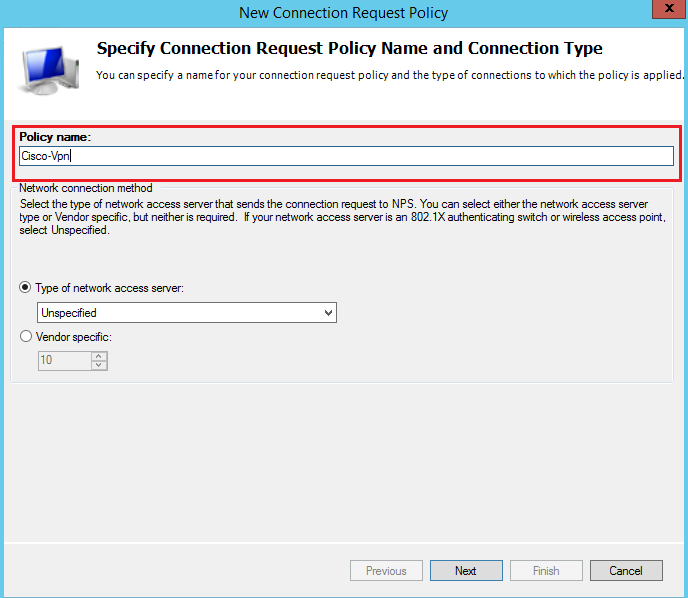

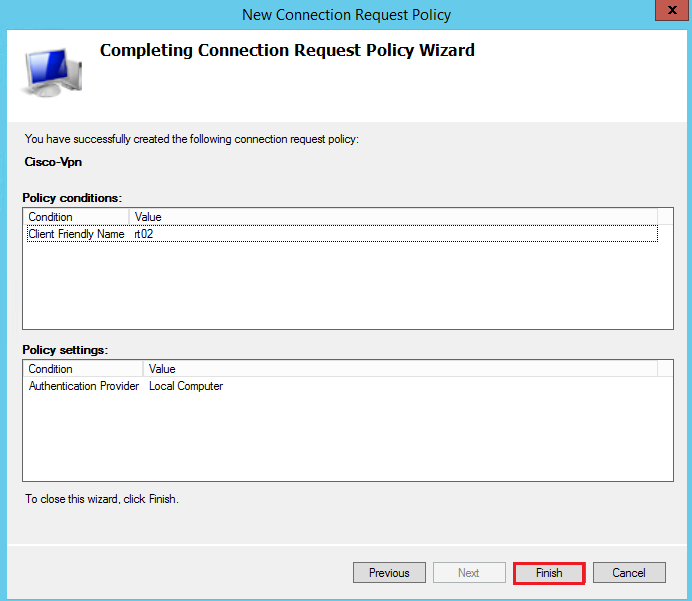

Definid un nombre para la directiva:

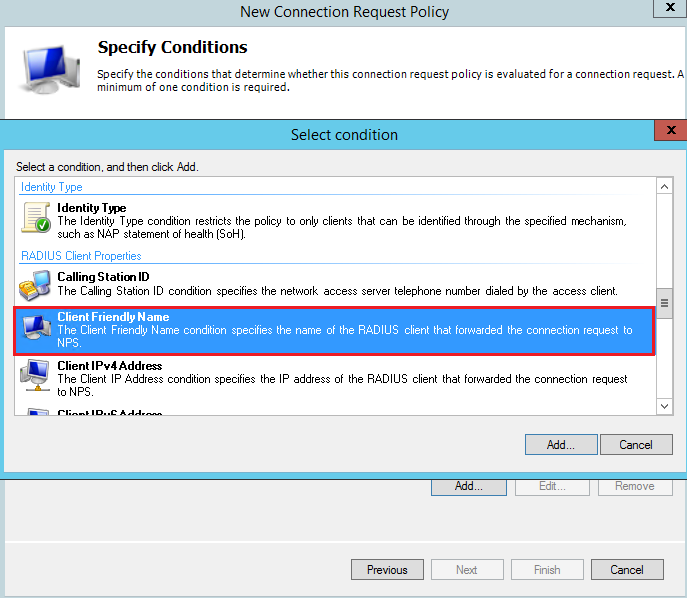

Añadid una condición en Nombre descriptivo del cliente:

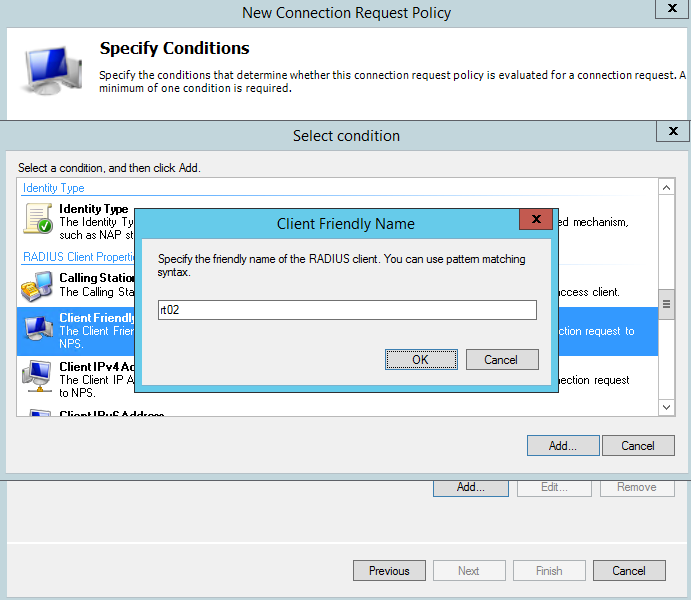

Estableced el parámetro de la condición con el mismo nombre que habéis dado antes en la definición de los Clientes Radius:

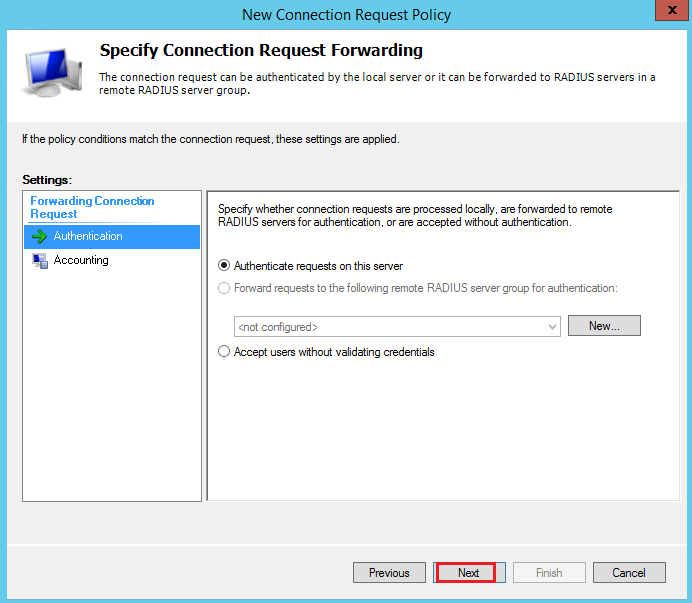

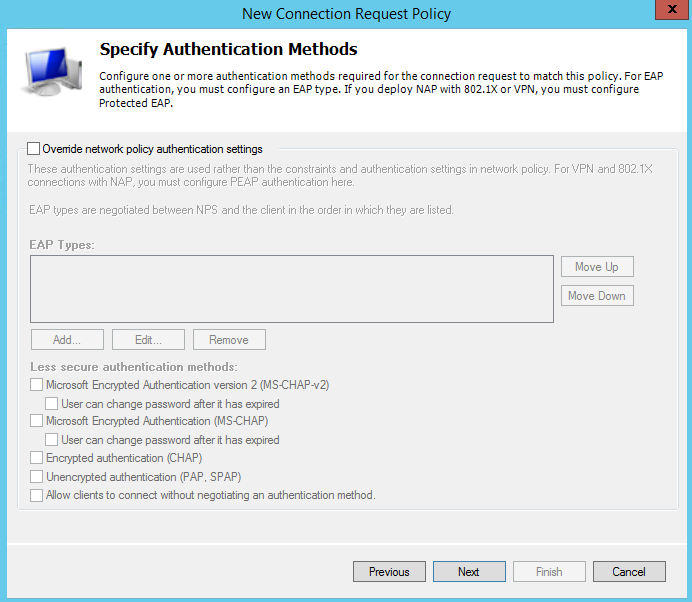

Haced clic en Siguiente:

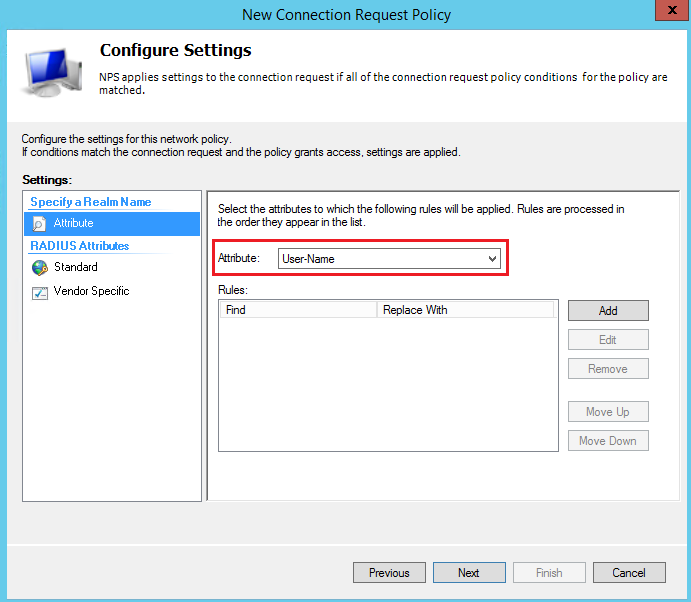

Seleccionad como atributo Nombre-Usuario:

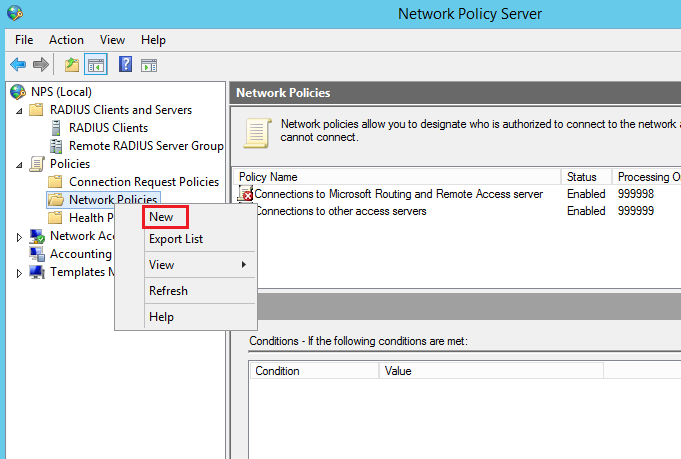

Haced clic con el botón derecho en Directivas de red:

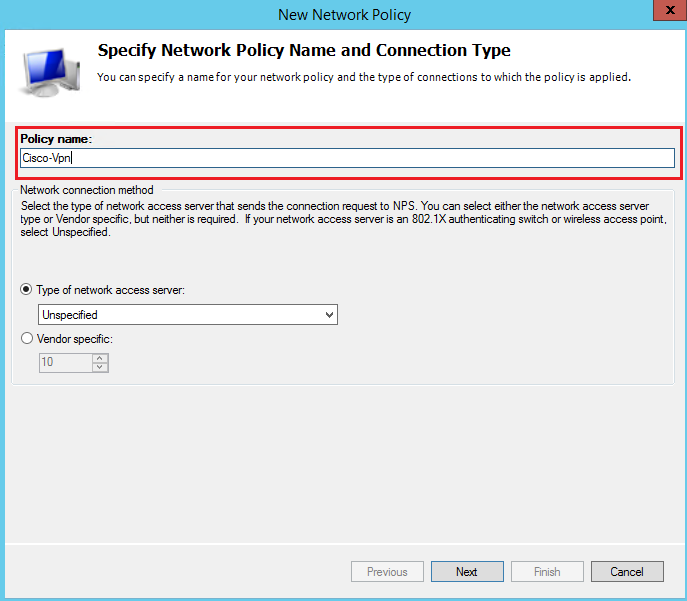

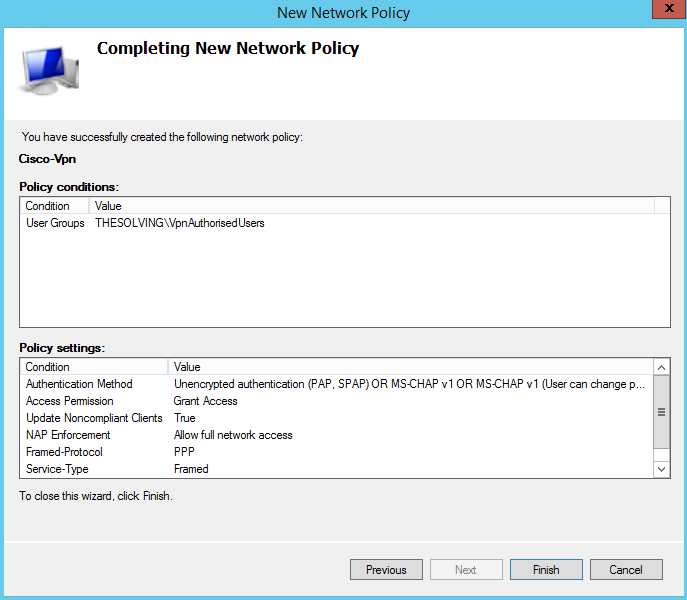

Definid el nombre de la directiva:

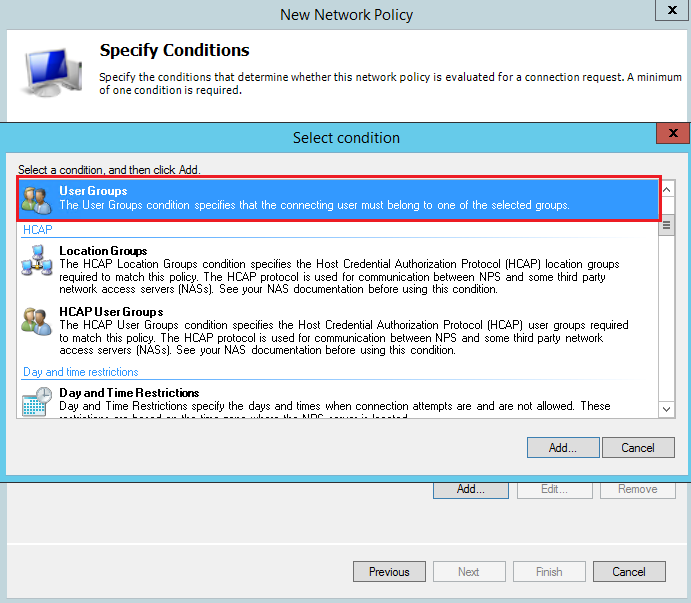

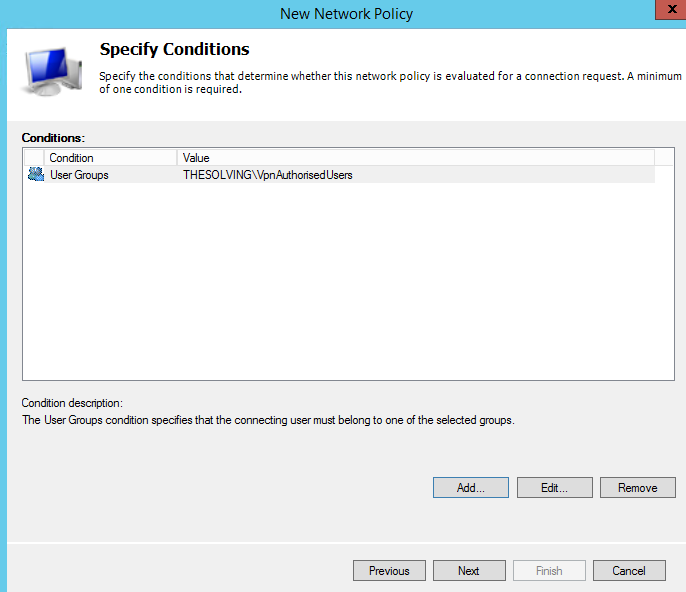

Especificad la condición Grupos de Usuarios:

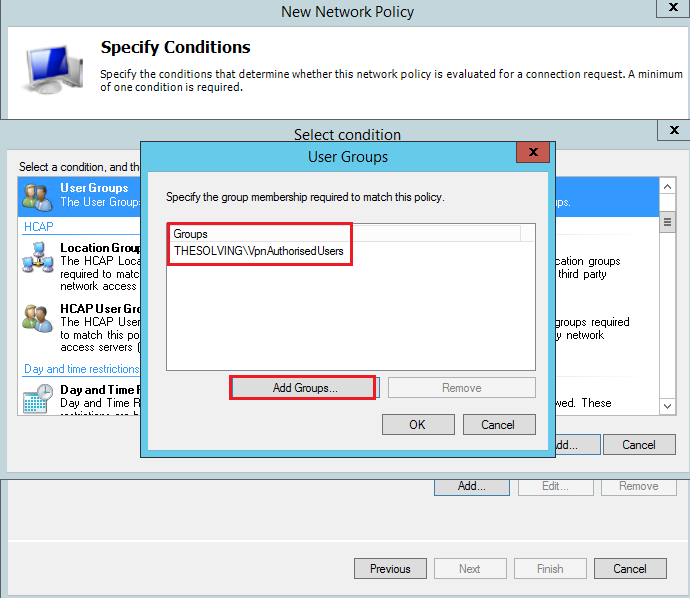

Agregad el grupo que habéis creado antes, VpnAuthrizedUsers:

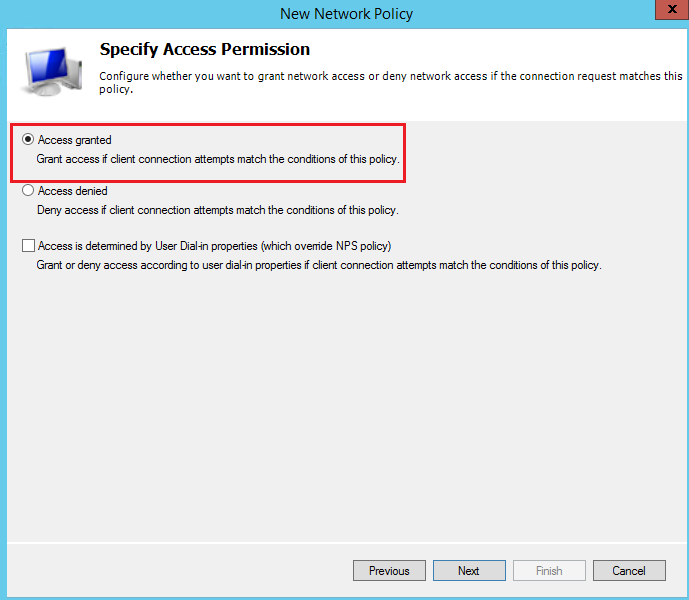

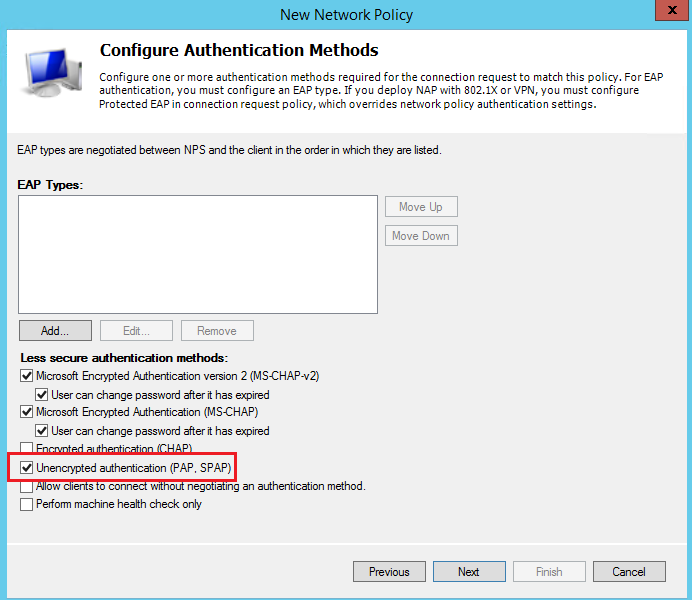

Habilitad el acceso PAP, SPAP:

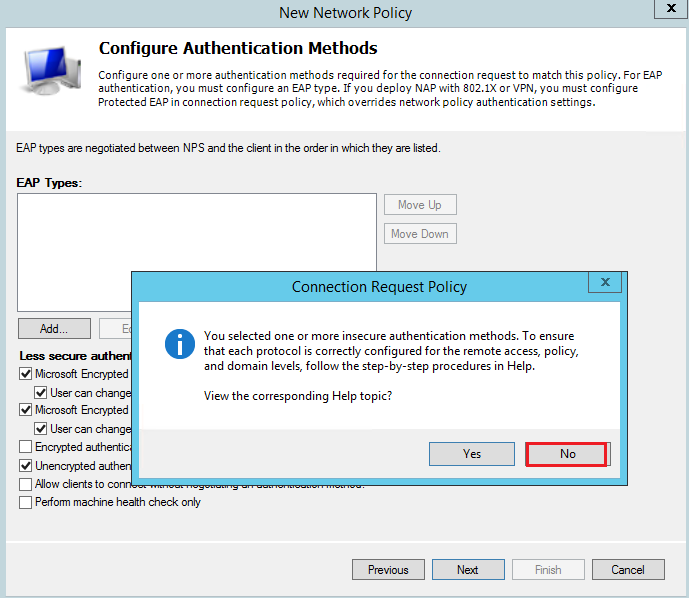

Pulsad NO en el siguiente aviso:

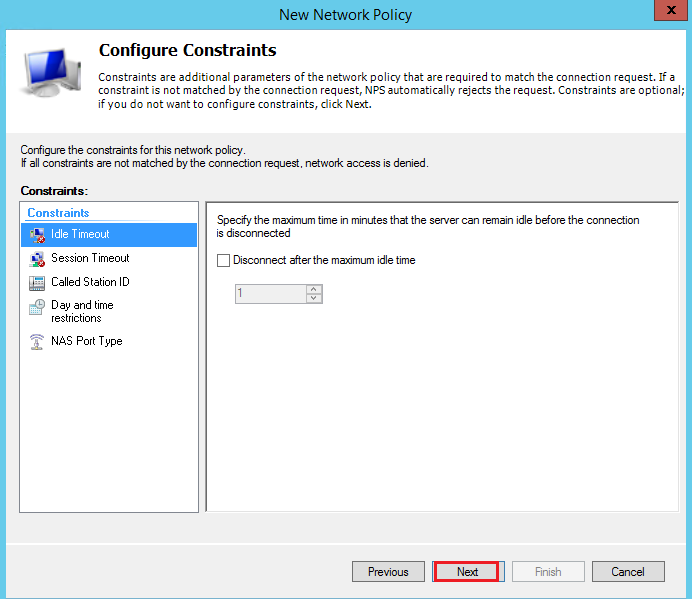

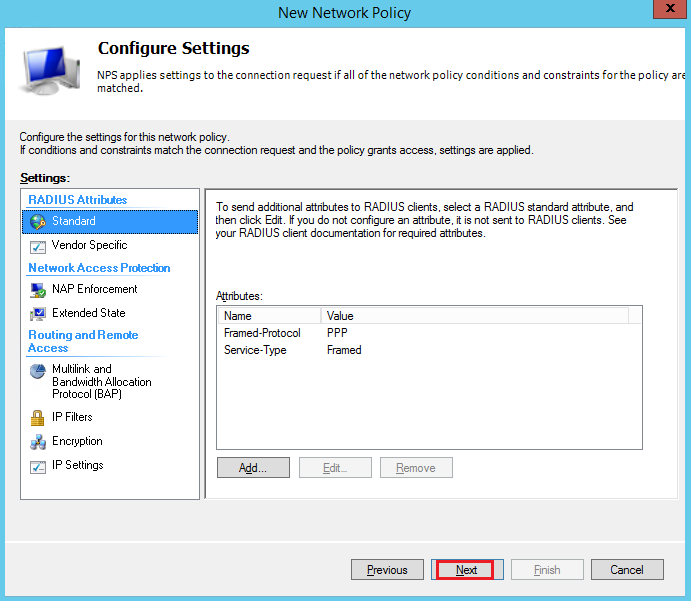

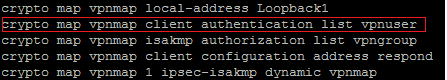

Una vez configurada la VPN Road Warrior en el router Cisco, tendréis que habilitar la autenticación de los usuarios VPN a través del servidor Radius.

El comando local que sigue a la entrada radius permite garantizar la conexión a través de VPN con los usuarios locales del router en caso de que el servidor Radius esté desconectado por algún motivo:

conf t

aaa authentication login vpnuser group radius local

Aseguraos de que el comando del mapa criptográfico resaltado tenga el mismo nombre que aaa authentication:

Entrad en modo de configuración (Configurar terminal) e introducid los parámetros del radius con la dirección IP y la contraseña definidas al principio del tutorial:

radius-server host 10.0.0.1 auth-port 1812 acct-port 1813 key password xxxxxxxxx

Read related articles

Cómo instalar y configurar Windows Server Update Services (WSUS)

Windows Server Update Services (WSUS) es una función necesaria en entornos corporativos. Los servicios de WSUS mejoran notablemente la eficiencia

Cómo imponer restricciones a los dispositivos con un GPO

Hemos visto cómo limitar software (de dos formas distintas) y sitios web mediante GPO. Ahora es el momento de limitar

Cuándo y cómo utilizar Sysprep

Sysprep es una herramienta de preparación de sistemas Microsoft utilizada por los administradores de sistemas generalmente durante la implementación automática

English

English

Italiano

Italiano